共计 1086 个字符,预计需要花费 3 分钟才能阅读完成。

今晚了解到新的东西:Phantun

简单介绍一下 Phantun:

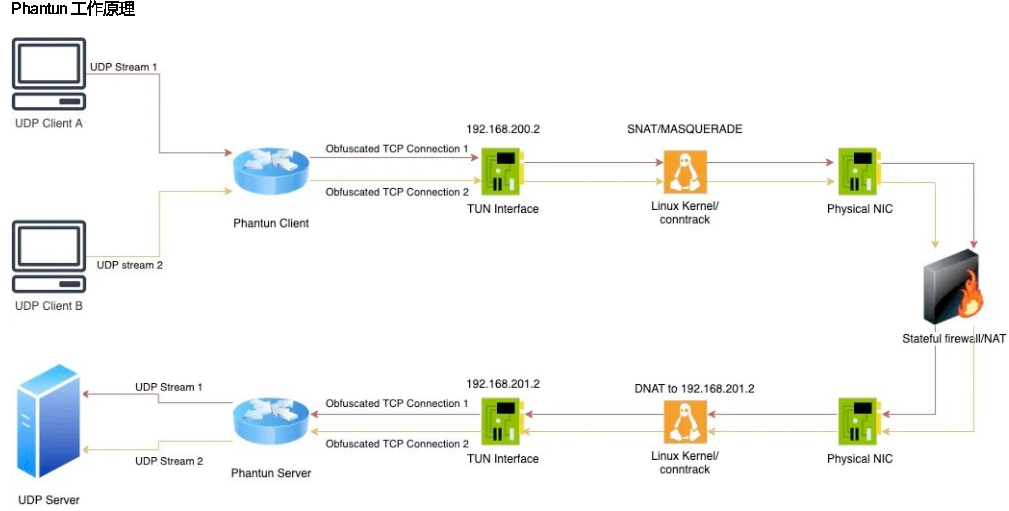

Phantun 是一款功能强大的轻量级 UDP 转 TCP 混淆工具,该工具可以将 UDP 数据包混淆成 TCP 连接,旨在以最小的处理和封装开销实现最大的性能。该工具通常用于 UDP 被阻止 / 限制但 TCP 被允许通过的环境。Phantun 可以将 UDP 数据包流转换成经过模糊 / 混淆处理的 TCP 数据包流。Phantun 使用的 TCP 堆栈可以通过大多数 L3/L4 有状态 / 无状态 防火墙 NAT 设备,但无法通过 L7 代理

我在想各大 PCDN 平台纷纷推出的“SA 业务”,据称能够有效对抗运营商对 PCDN 用户的板卡限速措施。这一业务的技术原理,与一款名为 Phantun 的网络工具其运作方式有着异曲同工之妙,

核心都在于四个字:流量伪装

一、看运营商的板卡逻辑

运营商主要依赖流量特征分析来识别 PCDN 用户。普通的家庭宽带流量通常是“突发性”的:偶尔下载文件、观看视频,上行流量更是稀少。而 PCDN 流量则呈现出完全不同的特征:持续、稳定的大流量上传,特别是上行带宽长期处于高位运行状态。

运营商在网络节点部署的检测系统,能够分析数据流的这些特征。一旦识别出 PCDN 的典型模式,便会触发 QoS 策略,在 PON 板卡层面对该用户进行限速。这种检测主要集中在网络层和传输层(L3/L4),即分析 IP、端口、协议和流量模式。

二、Phantun 的启示:简单而高效的伪装哲学

它的核心思想非常巧妙:既然运营商对 TCP“睁一只眼闭一只眼”,那就把“不受欢迎”的 UDP 流量装扮成 TCP 流量。Phantun 的工作原理可以简化为三个步骤:

-

拦截原始 UDP 数据包 -

将其重新包装成 TCP 数据包的外形 -

通过网络传输,接收端再拆包还原 整个过程就像是给 UDP 数据包“穿上”TCP 的“马甲”,从而骗过运营商的检测系统。Phantun 的设计哲学是保持极简——不加密、不防止重放攻击,只做最核心的协议转换,从而实现高性能和低开销。

三、深度包检测(DPI)对 Phantun 这种原理是否有效

DPI 识破识破伪装的潜在手段(DPI 的处理的成本也不低哟有点花米)

-

行为分析

(不仅看单个包,更看 连接的行为模式)

-

关联分析

(一个用户的 IP 持续建立大量具有上述可疑行为的 TCP 连接(尤其是连接到已知或疑似 PCDN 服务器 IP),这本身就是一个强关联信号)

-

流量模式异常

(普通用户 TCP 连接通常是“请求 - 响应”模式)

-

机器学习 /AI 驱动

(综合上述所有特征自动学习产生的流量模式即使它们伪装成普通 TCP)

运营商与 PCDN 之间的技术对抗是动态升级的

以上观点仅为自己胡思乱想吧了,不具备参考,小白一个大神也不要喷,也欢迎大家留言讨论一下